IoT(Internet of Things)の設計者はおそらく多くの場合、セキュリティに関して、より少ないコストや労力でより多くのことを成し遂げるよう求められ、乏しいシステム・リソースや限られた経験の中で、増え続けるさまざまな脅威から製品を保護するための新しい方法を常に模索していることでしょう。

この記事では、そのような苦労が現実のものであることを理解したうえで、IoTのセキュリティで最も重要性の高いいくつかのリスクの概要を示し、それらの対処方法に関してよく誤解されている点について説明します。また、新しいSimpleLink™ Wi-Fi®製品について紹介し、その最新のアーキテクチャおよび統合されたセキュリティ機能の豊富なセットを通じて、セキュリティの課題への対処に役立つ多くのツールが得られることを示します。

セキュリティ対策を実装する必要のないIoTアプリケーションがあるでしょうか?

インターネットに接続するあらゆるデバイスは、ローカルまたはリモートの攻撃に対して脆弱である可能性があります。攻撃者はほとんどすべての接続されたデバイスを標的とし、システム内に格納された製造業者の知的財産を盗み出したり、ユーザーのデータにアクセスしたり、さらにはシステムを不正に操作して、ユーザーを危険にさらしたり、オンラインで第三者を攻撃したりしようとします。

同種の攻撃では過去最大のものと専門家が認識している昨年後半に発生した大規模な分散型サービス拒否(DDoS)攻撃のように、家庭用デジタル・ビデオ・レコーダー(DVR)など一見無害に見える製品でも、悪意によって感染し、第三者の業務を停止させる“ボットネット”として使われるおそれがあります。昨年の攻撃はTwitterやPayPalなどのサービスに影響を及ぼしましたが、同様の攻撃が送配電システムなどの大規模なスマート・インフラストラクチャ技術を標的とする可能性もあります。Kapersky Labによる2016年の研究によれば、1回のDDoS攻撃で、組織が問題の解決に要する費用は160万ドルを超える可能性があります。

これらの脅威を認識したうえで、TIのSimpleLink™ Wi-Fi® CC 3220ワイヤレス・マイクロコントローラ(MCU)は、一連の強力なハードウェア・ベースの多層セキュリティ機能を統合することにより、ローカルまたはリモートのパケット・スニッフィング、MITM(Man-in-the-middle)サーバ・エミュレーション、Over-the-airアップデートを介したシステムの乗っ取り、ファイルの遠隔操作、データやソフトウェアの盗難、知的財産(IP)のクローニングなど、さまざまな攻撃から製品を保護する強力なツールを提供します。これらのツールの詳細については、下に示すビデオをご覧ください。

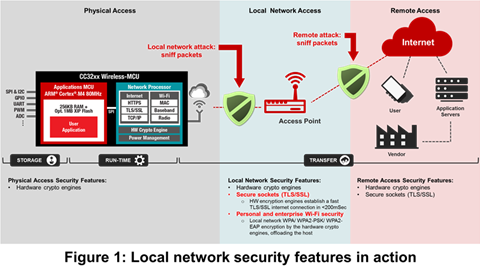

IoTのセキュリティ機能は、無線送信パケットに対するWi-Fi/インターネット・レベルでの暗号化に重点を置くべきでしょうか?

強力なWi-Fiレベル(AES [Advanced Encryption Standard]/WEP [Wired Equivalent Privacy])およびインターネット・レベル(TLS [Transport Layer Security]/SSL [Secure Sockets Layer])での暗号化を行うことは、それぞれローカルおよびリモートのネットワーク・パケット・スニッフィングを防ぐために不可欠です。しかし、これらの対策だけでは、システムの乗っ取りを防いだり、接続����れたシステムに格納され使用されているIP、コード、データ、鍵、その他ID情報の盗難を完全に防止したりするには十分でない可能性があります。図1に、これらの対策の運用例を示します。

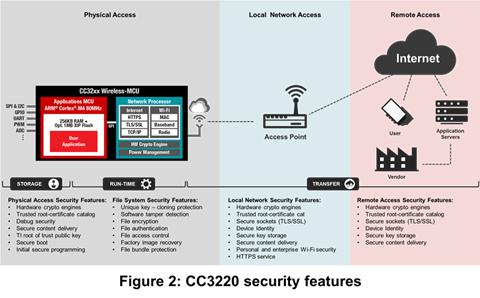

CC 3220デバイスは実際、25以上の追加セキュリティ機能を統合することで、より大規模なエンド・ツー・エンドIoT環境での潜在的な脅威に対処するためのツールを提供します。図2に、それらの機能のいくつかを示します。

図2:CC 3220のセキュリティ機能

図2:CC 3220のセキュリティ機能

潜在的なリスクから製品を効果的に保護するために、ハイエンドのマイクロプロセッサ・ユニット(MPU)または専用のセキュリティ装置を使用する必要があるでしょうか?

ますます多くのIoTシステム・リソースについて設計上の課題が多くなるとしても、BOM(部品表)に対して最適化されたMCUベースのシステムで、より堅牢なセキュリティの実現を目指すことは可能です。最初のステップは、どのシステム資産にリスクがあり、潜在的な露出点がどこに存在し、どのような脅威がシステムを危険にさらすと想定されるかを識別することです。そこから、ホストMCUの負担を軽減しながら、幅広い範囲の統合されたハードウェア・ベースのセキュリティ機能を提供できるコンポーネントを選択します。

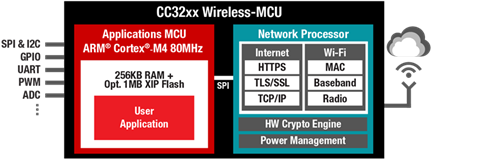

CC 3220ワイヤレスMCUは、そのようなツールを提供するよう設計されています。独自のデュアル・コア・アーキテクチャ(図3を参照)によって1つのチップ上でホスト・アプリケーションとネットワーク処理の両方を実行し、設計を単純化します。ただし、これらの動作を2つの物理的に分離された実行環境で行うことにより、以下のことが可能になります。

- デバイスのセキュリティ機能(セキュアなファイル・システム管理を含む)の処理をネットワーク・プロセッサおよびハードウェア暗号エンジンにオフロードする。これにより、MIPSおよびアプリケーションMCUメモリをホスト・アプリケーション専用にできます。

- プログラマブルなアプリケーションMCUをROM(読み取り専用メモリ)ベースのネットワーク・プロセッサから物理的に分離することで、アプリケーション関連のリスクに対するファームウェアおよびネットワーク管理の脆弱性を低減する。

CC 3220デバイスの詳細については、製品ページに加え、より幅広いSimpleLink Wi-Fiセキュリティのドキュメントを参照してください。これには、総合的なセキュリティ・アプリケーション・ノート「SimpleLink CC 3120、CC 3220 Wi-Fi Internet-on-a-Chipソリューションの組み込みセキュリティ機能」が含まれています。

上記の記事は下記 URL より翻訳転載されました。

*ご質問は E2E 日本語コミュニティにお願い致します。